Champ lexical du mot technologie : éléments et vocabulaire associés

Les avancées technologiques ont transformé notre quotidien de manière radicale. Des smartphones aux objets connectés, les innovations s'infiltrent dans chaque aspect de nos vies.…

Différences essentielles entre Amazon Prime et Amazon Premium

Amazon Prime et Amazon Premium sont deux services proposés par le géant du commerce en ligne, Amazon, mais ils offrent des avantages distincts. Amazon…

Choisir son Mac Apple : critères de sélection pour un achat optimal

Acheter un Mac Apple est une décision importante qui mérite réflexion. Avec une large gamme de modèles disponibles, il faut cibler ses besoins pour…

Services cloud les plus populaires : comparatif et analyse 2025

Certains fournisseurs de stockage cloud appliquent des politiques de tarification qui varient selon la localisation des données, ce qui provoque d'importants écarts de coût…

Procédures de remboursement pour un abonnement Amazon Prime

Les abonnements Amazon Prime offrent une multitude de services, mais il arrive que certains utilisateurs souhaitent résilier et obtenir un remboursement. Ces procédures peuvent…

Optimiser la vitesse de la 5G : raisons de la lenteur et solutions efficaces

Affiché noir sur blanc : la 5G, si attendue, ne tient pas toutes ses promesses. Les chiffres font rêver, mais la réalité du terrain…

Stockage cloud : Amazon, gratuit ou payant ? Solutions et tarifs 2025

Les 5 Go gratuits proposés par Amazon S3 ne suffisent généralement pas pour des usages professionnels ou personnels intensifs. En 2025, la tarification varie…

Graines de poivre : faire germer et cultiver facilement chez soi

Faire germer des graines de poivre issues d’épices du commerce aboutit rarement à une plante fertile, la plupart ayant subi des traitements thermiques ou…

Meilleur convertisseur de fichiers : comparatif des outils pour convertir vos documents

Le besoin de convertir des fichiers entre différents formats est omniprésent, que ce soit pour des raisons professionnelles ou personnelles. Face à la multitude…

Installer Tesseract OCR facilement avec ce guide étape par étape

Il existe des logiciels capables de transformer une photo en texte brut, ligne par ligne, sans que vous ayez à saisir le moindre caractère.…

Affiche sur ordinateur : créer gratuitement et facilement

Créer une affiche sur ordinateur n'a jamais été aussi simple et accessible. Grâce aux nombreuses plateformes en ligne gratuites, chacun peut concevoir des visuels…

YouTube : quelle entreprise du GAFAM en est le propriétaire ?

1,65 milliard de dollars. C'est le prix, vertigineux pour l'époque, qui a scellé le destin de YouTube en 2006. Depuis, la plateforme n'a cessé…

RTX 5070 : date de sortie, caractéristiques et prix à venir en France en 2025

Nvidia ne respecte jamais un calendrier fixe pour le lancement de ses nouvelles générations de cartes graphiques. Malgré une forte attente et des rumeurs…

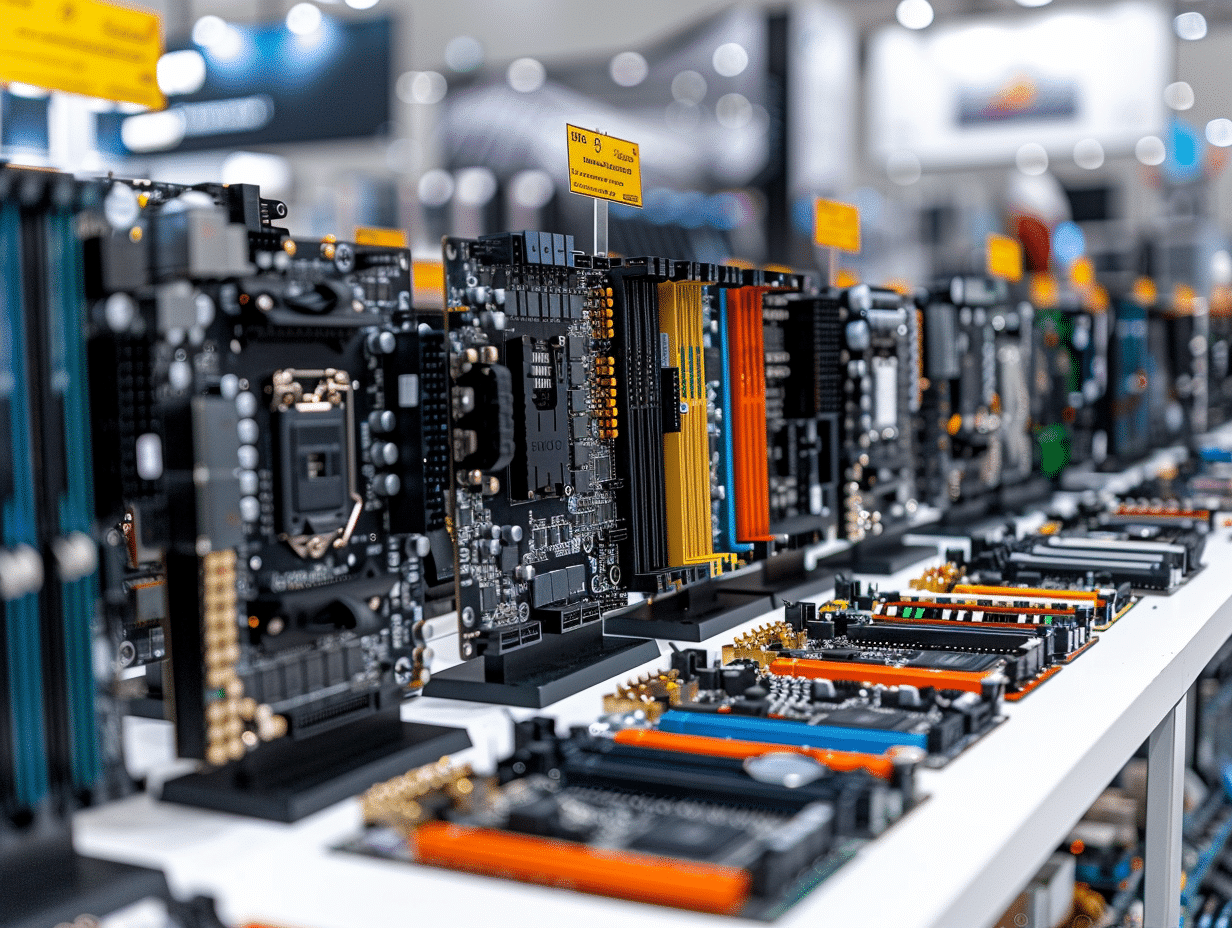

Différents types de carte mère et leurs caractéristiques

Les cartes mères jouent un rôle fondamental dans le fonctionnement des ordinateurs, agissant comme la colonne vertébrale qui connecte et permet la communication entre…

Comment chatbots et callbots améliorent la relation client en France

Les chiffres détonnent : la France s'est hissée dans le peloton de tête des pays qui misent sur les chatbots et callbots. Derrière chaque…

Comparatif définitif : quelle est la voiture la plus véloce dans GTA 5 ?

Le monde de Grand Theft Auto V est vaste, et la quête de la voiture la plus rapide devient une véritable obsession pour les…

Trouver une adresse à partir du nom d’une personne : méthodes et astuces

Lorsqu'il s'agit de localiser une personne en utilisant uniquement son nom, diverses approches peuvent s'avérer utiles. Les réseaux sociaux constituent souvent un point de…

168.1..109 : résoudre enfin le problème d’accès à la box

L'accès à l'interface de gestion d'une box via l'adresse 168.1.109 échoue systématiquement, malgré une configuration réseau par ailleurs fonctionnelle. Ce type d'adresse IP, comportant…

Ac webmail Rennes : mode d’emploi clair pour les personnels

Pas d'accès sans laisser-passer : à Rennes, la messagerie académique ne tolère aucun passe-droit, ni pour les agents nouvellement arrivés ni pour les contractuels…

Comment trouver l’adresse correcte quand 192.168.1..168 ne mène à rien ?

Saisir 192.168.1.168 dans un navigateur ne permet aucun accès, car cette chaîne ne correspond à aucune adresse IP valide. Deux points successifs ne sont…

Webmailrouen : résoudre les messages d’erreur de certificat SSL

Un certificat SSL expiré ou mal configuré bloque l'accès à de nombreuses messageries institutionnelles, même si les identifiants restent valides. Les navigateurs récents renforcent…

Découvrir des méthodes fiables pour trouver un insight consommateur

Les certitudes ne tiennent pas longtemps face à la réalité du terrain : ce que les consommateurs disent…

Comparer les méthodes CERC et 4C pour booster votre communication

Pourquoi se contenter d'une communication tiède quand deux méthodes affûtées attendent dans l'ombre pour dynamiser vos échanges ?…

Principaux concurrents de Louis Vuitton dans le monde de la haute couture

Louis Vuitton, symbole de luxe et d'élégance depuis plus d'un siècle, n'est pas seul à dominer la scène…

Champ lexical du mot technologie : éléments et vocabulaire associés

Les avancées technologiques ont transformé notre quotidien de manière radicale. Des smartphones aux objets connectés, les innovations s'infiltrent dans chaque aspect de nos vies.…

Avis ZoomConvert : on a mis le convertisseur à l’épreuve

On ne prévoyait pas d'en faire un article. ZoomConvert est tombé dans notre workflow par hasard, sur une recommandation d'un collègue qui en avait…

Facebook Messenger Connexion : guide simple pour accéder à vos messages

Impossible d'ignorer le virage discret mais décisif qu'a pris Facebook ces derniers mois : la simple lecture de ses messages privés réclame désormais une…

Différence entre web et Internet : tout savoir en 2025 sur ces deux termes essentiels

Un internaute accède chaque jour à des milliards de pages sans jamais interroger la structure qui les relie. Le Web fonctionne uniquement grâce à…

Gramho : découvrir et utiliser cet outil d’analyse sociale

Avec l'essor des réseaux sociaux, suivre et comprendre les tendances en ligne devient fondamental pour les entreprises et les influenceurs. Gramho se distingue comme…

L’info en direct

Champ lexical du mot technologie : éléments et vocabulaire associés

Les avancées technologiques ont transformé notre quotidien de manière radicale. Des smartphones aux objets connectés, les innovations s'infiltrent…

Stockage cloud : Amazon, gratuit ou payant ? Solutions et tarifs 2025

Les 5 Go gratuits proposés par Amazon S3 ne suffisent généralement pas pour des usages professionnels ou personnels…

Trouver une adresse à partir du nom d’une personne : méthodes et astuces

Lorsqu'il s'agit de localiser une personne en utilisant uniquement son nom, diverses approches peuvent s'avérer utiles. Les réseaux…

YouTube : quelle entreprise du GAFAM en est le propriétaire ?

1,65 milliard de dollars. C'est le prix, vertigineux pour l'époque, qui a scellé le destin de YouTube en…

Différences essentielles entre Amazon Prime et Amazon Premium

Amazon Prime et Amazon Premium sont deux services proposés par le géant du commerce en ligne, Amazon, mais…

Graines de poivre : faire germer et cultiver facilement chez soi

Faire germer des graines de poivre issues d’épices du commerce aboutit rarement à une plante fertile, la plupart…

Salaires hackers : quel professionnel a le plus haut revenu ?

Un ingénieur en sécurité offensive employé en Suisse affiche, en 2025, un salaire brut annuel dépassant 170 000…

Meilleur convertisseur de fichiers : comparatif des outils pour convertir vos documents

Le besoin de convertir des fichiers entre différents formats est omniprésent, que ce soit pour des raisons professionnelles…

RTX 5070 : date de sortie, caractéristiques et prix à venir en France en 2025

Nvidia ne respecte jamais un calendrier fixe pour le lancement de ses nouvelles générations de cartes graphiques. Malgré…

Choisir son Mac Apple : critères de sélection pour un achat optimal

Acheter un Mac Apple est une décision importante qui mérite réflexion. Avec une large gamme de modèles disponibles,…

Différents types de carte mère et leurs caractéristiques

Les cartes mères jouent un rôle fondamental dans le fonctionnement des ordinateurs, agissant comme la colonne vertébrale qui…

Avis ZoomConvert : on a mis le convertisseur à l’épreuve

On ne prévoyait pas d'en faire un article. ZoomConvert est tombé dans notre workflow par hasard, sur une…

Facebook Messenger Connexion : guide simple pour accéder à vos messages

Impossible d'ignorer le virage discret mais décisif qu'a pris Facebook ces derniers mois : la simple lecture de…

168.1..109 : résoudre enfin le problème d’accès à la box

L'accès à l'interface de gestion d'une box via l'adresse 168.1.109 échoue systématiquement, malgré une configuration réseau par ailleurs…

Installer Tesseract OCR facilement avec ce guide étape par étape

Il existe des logiciels capables de transformer une photo en texte brut, ligne par ligne, sans que vous…

Comment chatbots et callbots améliorent la relation client en France

Les chiffres détonnent : la France s'est hissée dans le peloton de tête des pays qui misent sur…

Ac webmail Rennes : mode d’emploi clair pour les personnels

Pas d'accès sans laisser-passer : à Rennes, la messagerie académique ne tolère aucun passe-droit, ni pour les agents…

Comment trouver l’adresse correcte quand 192.168.1..168 ne mène à rien ?

Saisir 192.168.1.168 dans un navigateur ne permet aucun accès, car cette chaîne ne correspond à aucune adresse IP…

Webmailrouen : résoudre les messages d’erreur de certificat SSL

Un certificat SSL expiré ou mal configuré bloque l'accès à de nombreuses messageries institutionnelles, même si les identifiants…

Affiche sur ordinateur : créer gratuitement et facilement

Créer une affiche sur ordinateur n'a jamais été aussi simple et accessible. Grâce aux nombreuses plateformes en ligne…